- 详情

- 相关

- 评论

软件介绍

Wireshark是一款功能强大网络抓包分析工具,软件适用于网页开发者以及网络安全行业用户所使用,它的主要功能就是截取网络封包并进行分析查看,通过调用操作系统底层的API,直接捕获网卡上的数据包,因此捕获的数据包非常详细,它可以让用户深入了解网络流量,诊断网络问题,确保网络安全。Wireshark的辅助功能也非常强大,包含实时数据捕获、强大过滤器、多种协议支持、支持多种捕获文件格式。

软件特色

1、深入检查数百种协议,一直在增加。

2、实时捕获和离线分析。

3、标准三窗格数据包浏览器。

4、多平台:在Windows,Linux,macOS,Solaris,FreeBSD,NetBSD和许多其他操作系统上运行。

5、捕获的网络数据可以通过GUI或TTY模式的TShark实用程序进行浏览。

6、业界最强大的显示过滤器。

7、丰富的VoIP分析。

8、读取/写入许多不同的捕获文件格式:tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer(压缩和未压缩),Sniffer Pro和NetXray,Network Instruments Observer ,NetScreen监听,Novell LANalyzer,RADCOM WAN / LAN分析器,Shomiti / Finisar Surveyor,Tektronix K12xx,Visual Networks Visual UpTime,WildPackets EtherPeek / TokenPeek / AiroPeek等

9、使用gzip压缩的捕获文件可以即时解压缩。

10、可以从以太网,IEEE 802.11,PPP / HDLC,ATM,蓝牙,USB,令牌环,帧中继,FDDI等读取实时数据(取决于您的平台)。

11、对许多协议的解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2。

12、可以将着色规则应用于数据包列表,以进行快速,直观的分析。

13、输出可以导出为XML,PostScript,CSV或纯文本。

软件功能

1、数据包捕获

该软件可以捕获网络接口上的数据包,并实时显示捕获结果,用户可以设置捕获过滤器,只捕获感兴趣的数据包,从而减少数据量,提高分析效率。

2、数据包详细信息展示

软件以树形结构显示捕获数据包的详细信息,包括协议层、字段值、时间戳等。对于每个数据包,用户可以容易地查看和理解数据包的内容。

3、过滤器引擎;

提供强大的过滤引擎,支持协议过滤、IP地址过滤、端口过滤等多种过滤方式,用户可以编写过滤表达式,排除无关信息的干扰,过滤掉有用的数据包。

4、协议分析

支持多种网络协议的解析和分析,包括HTTP、FTP、TCP、UDP等。用户可以深入地了解网络通信过程中的各种细节,从而更好地进行故障排除和性能优化。

5、统计功能

提供丰富的统计功能,包括流量统计、协议统计、错误统计等,用户可以通过查看统计结果来了解网络性能和潜在问题。

6、安全分析

它可以用于网络安全分析,如检测异常流量和分析恶意软件通信,通过捕获和分析网络数据包,用户可以及时发现和处理网络安全威胁。

7、跨平台支持

支持多种操作系统,包括Windows、Linux、macOS等。这使得用户可以在不同的平台上使用Wireshark进行网络抓包和分析。

Wireshark使用教程

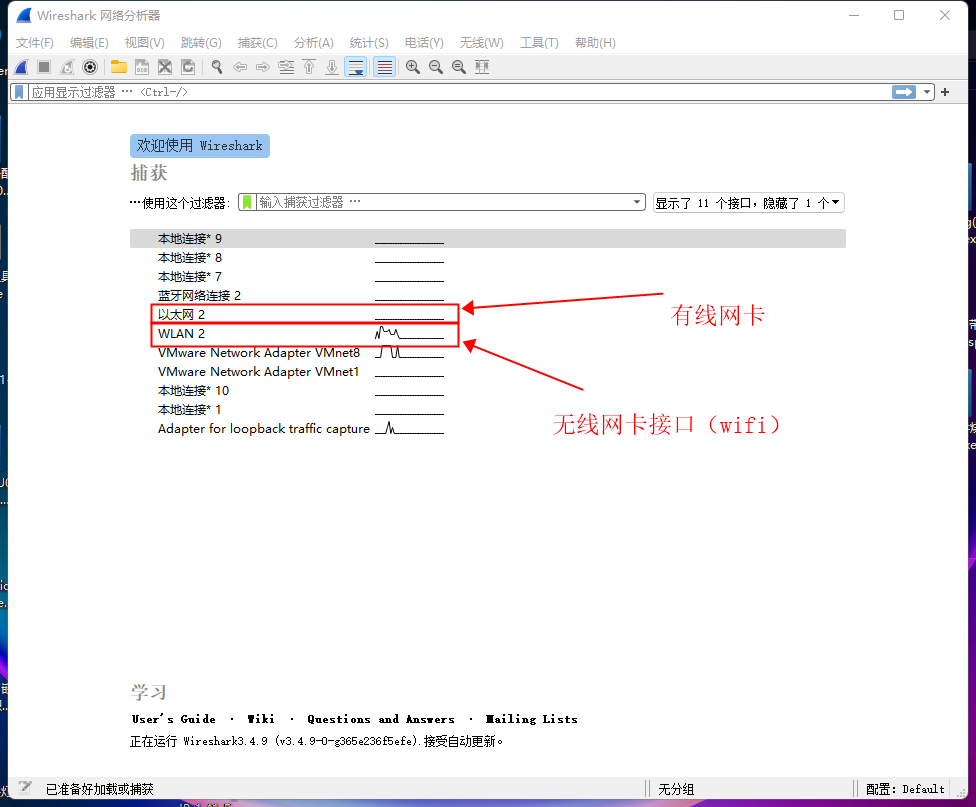

1、下载并且安装好Wireshark后打开软件(本文以Wireshark Version 3.4.9 介绍)打开后我们可以看到,Wireshark可以自动识别出电脑上面的网卡(包括虚拟网卡),这里我们双击我们需要抓包的网卡。

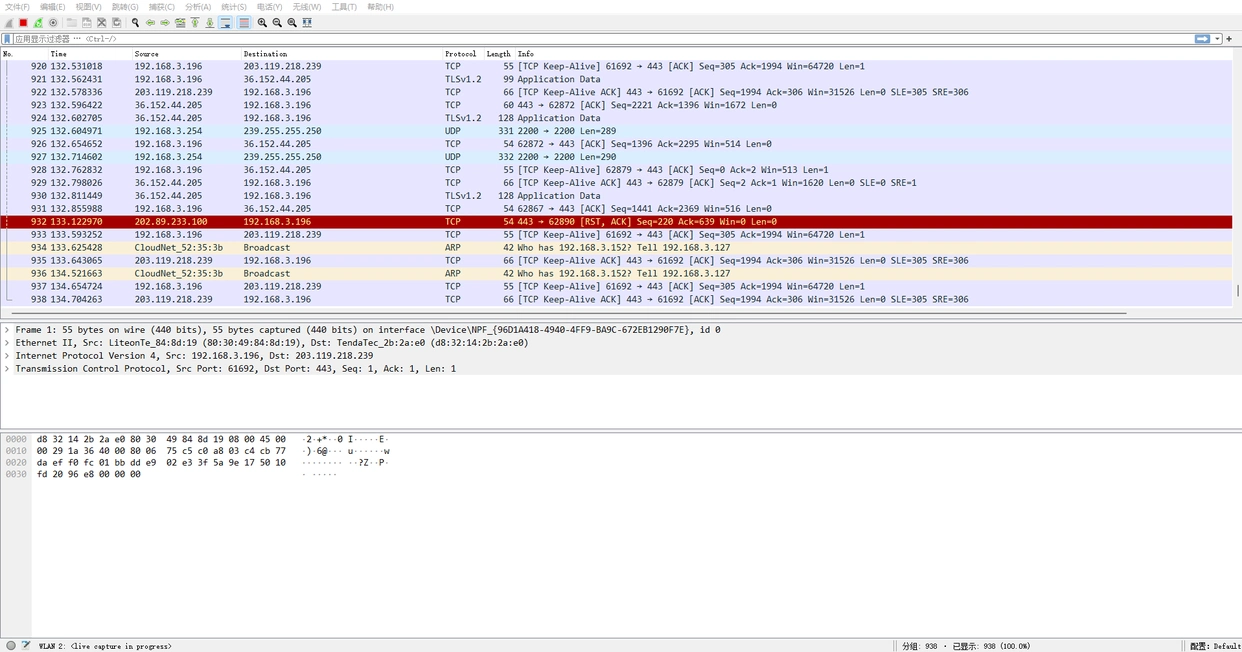

2、双击进入此界面后,Wireshark已经自动开始了抓包过程,如果网卡在与其他网络设备通讯,我们就能看到如下图所示的各种网络协议报文。

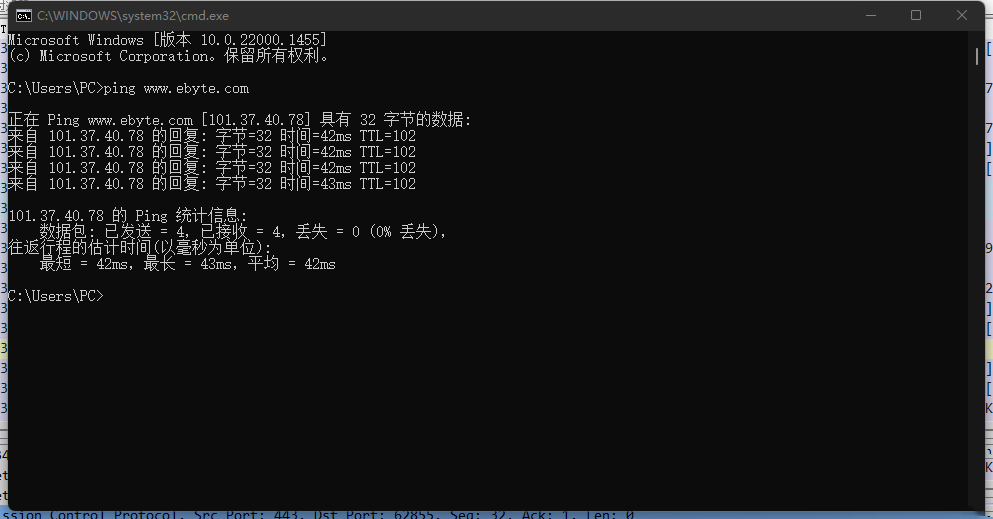

3、ping www.ebyte.com

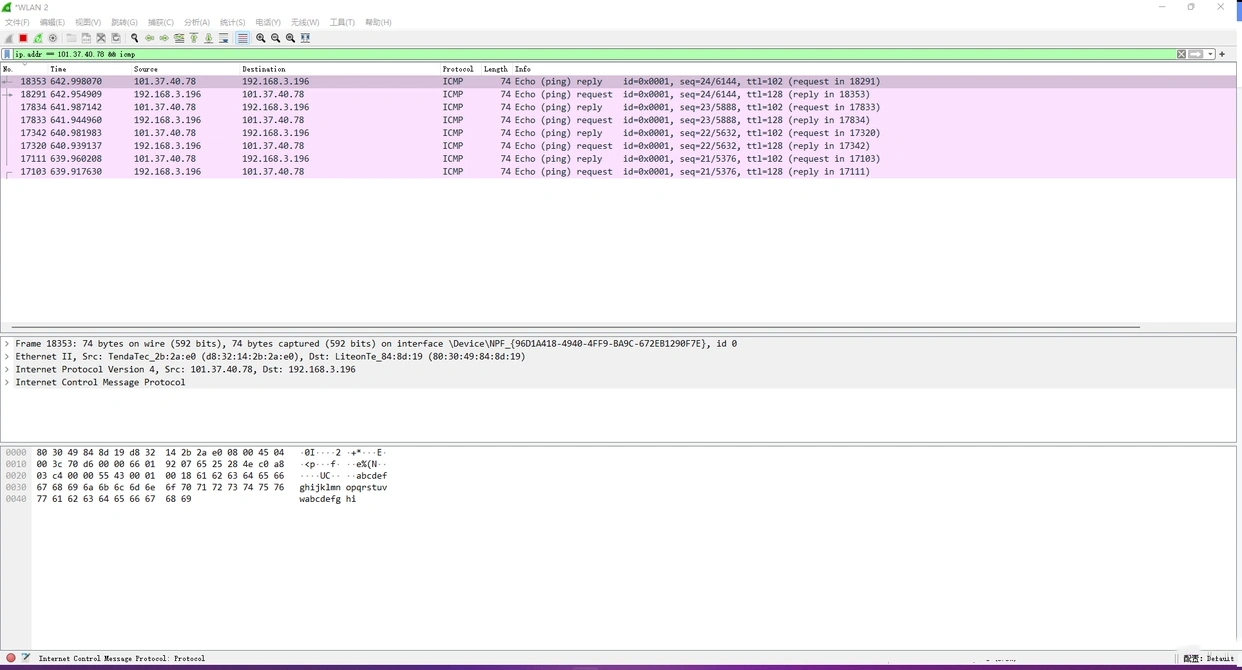

4、由于Wireshark抓取的是网卡物理层的数据,所以所有通过该网卡收发的数据都会被Wireshark抓取,这就让我们从海量数据中找到我们需要关注的网络包就如同大海捞针,但是Wireshark提供了强大的数据包过滤功能,我们就能比较轻松地找到对应的包。比如上面我已经ping了我司官网,现在Wireshark已经抓取了两万多条报文,只要通过在过滤器输入”ip.addr == 101.37.40.78 && icmp“就能找到对应的报文。

【TCP报文抓包分析示例】

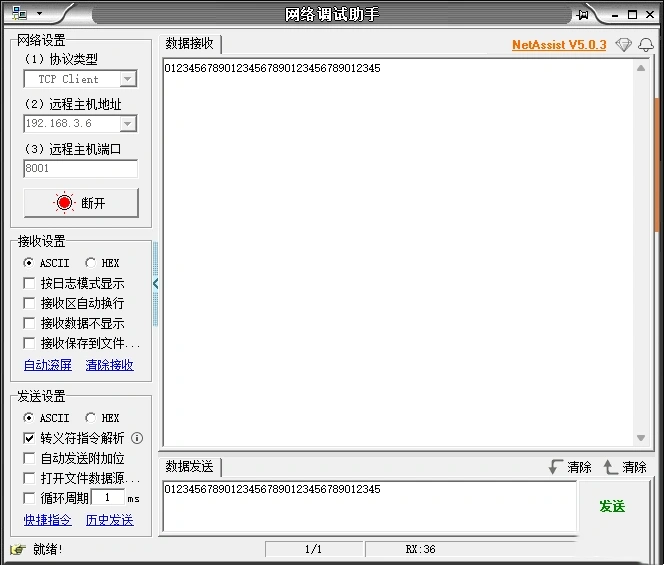

1、开启Wireshark的抓包功能后,通过电脑连接到本地搭建的回显服务器,电脑上面的客服端发送了一段数据到服务器,服务器回传到电脑上的客户端。

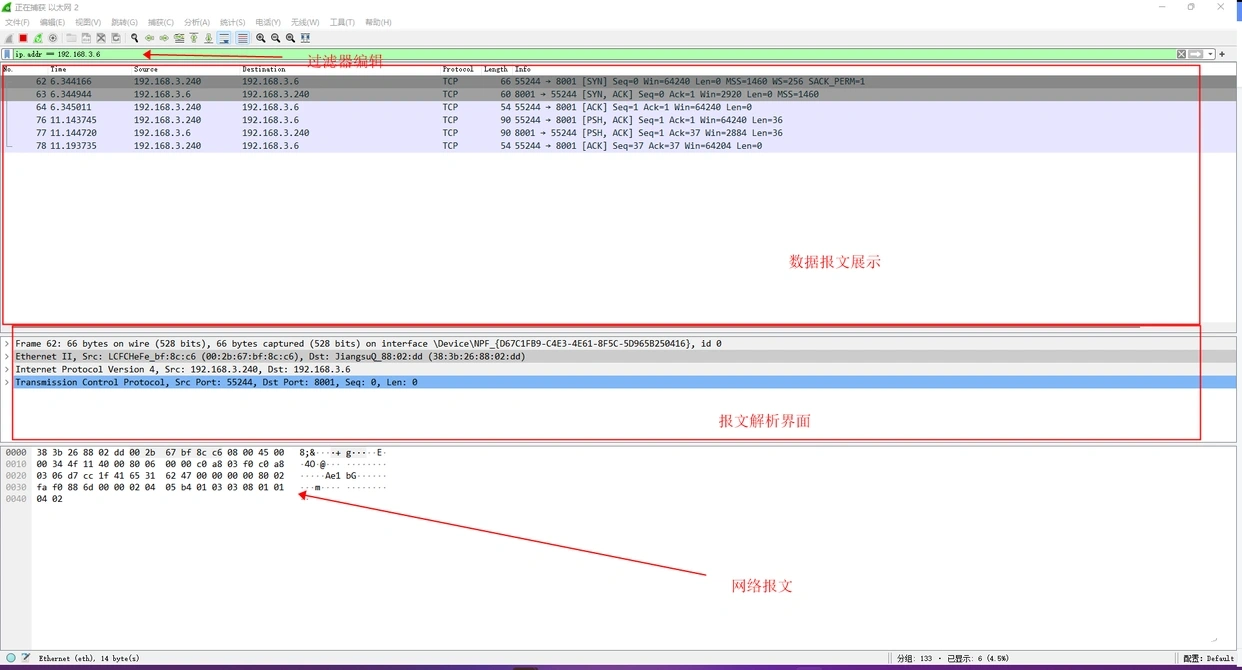

2、此时我们在Wireshark的过滤栏中输入“ip.addr == 192.168.3.6”就能过滤出网络报文中基于IP协议簇,且IP地址(源地址或目标地址)为192.168.3.6的网络报文。如下图所示:

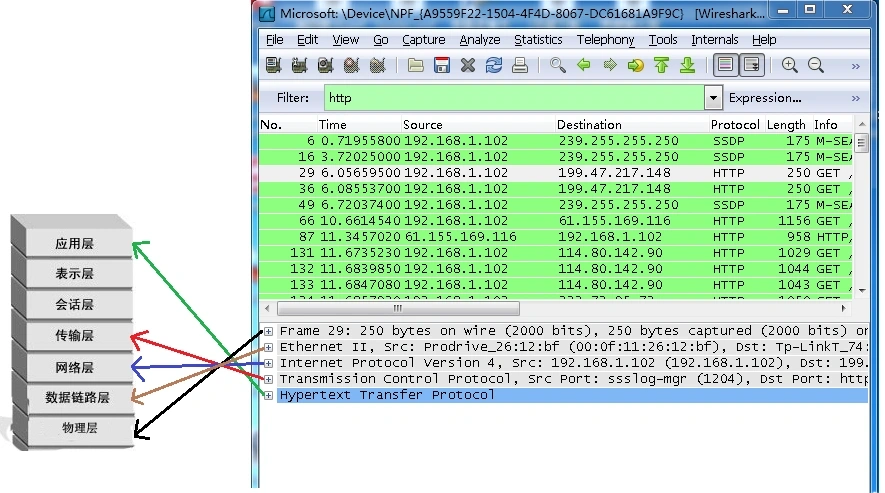

Wireshark在封包展示界面中根据网络协议模型,展示出了各层协议的重要信息如下图所示:

Frame:表示物理层

Ethernet II :数据链路层信息,包括源主机MAC,目标主机MAC与协议类型如IPV4(0x0800)

Internet Protocol Version 4:IP协议帧信息,包括源主机IP地址,目标主机IP地址等

Transmission Control Protocol:TCP协议相关信息,包括源端口与目标端口号,接收窗口大小等

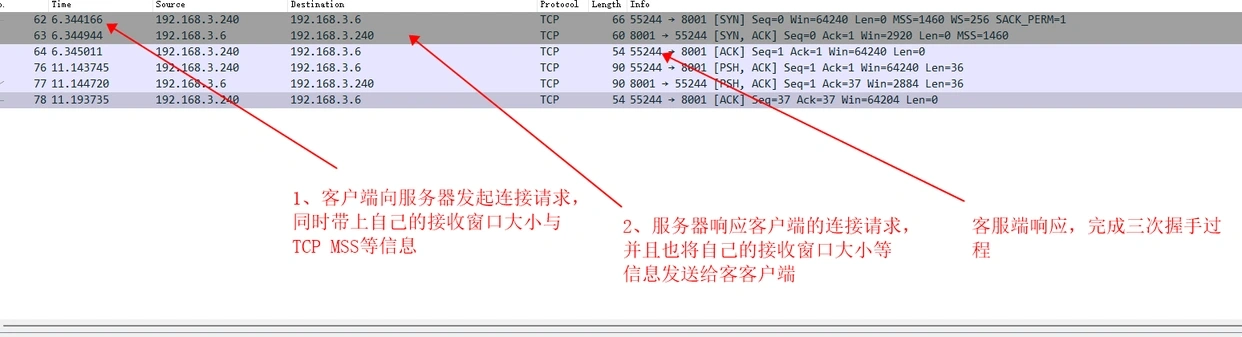

3、TCP握手过程

【Wireshark常用过滤器设置】

1、Wireshark中的逻辑运算符

1.1比较运算符如:== (等于)、!=(不等于) 、>(大于) 、<(小于) 、>=(大于等于) 、<=(小于等于)

ip.src == 192.168.3.6 过滤源主机IP地址或者目标主机IP地址为192.168.3.6的报文

1.2逻辑运算符如:&&(与)、||(或)、!(非)

ip.src == 192.168.3.6 && && tcp.srcport == 8001,则只显示报文源主机地址为192.168.3.6且源端口为为8001的报文

2、协议过滤

根据网络协议过滤报文,即在抓包过滤框中输入协议相关字段即可,包括”TCP”,”UDP””HTTP””ICMP”等。

3、MAC地址过滤

eth.addr == 38:3b:26:88:02:dd 过滤源主机MAC地址或者目标主机MAC地址为38:3b:26:88:02:dd的报文;

eth.src== 38:3b:26:88:02:dd 过滤源主机MAC地址为38:3b:26:88:02:dd的报文;

4、ip地址过滤

Ip.addr == 192.168.3.6 过滤源主机IP地址或者目标主机IP地址为192.168.3.6的报文;

Ip.src== 192.168.3.6 过滤源主机IP地址为192.168.3.6的报文;

ip.dst == 192.168.3.240 过滤目标主机IP地址为192.168.3.240的报文;

5、端口过滤

tcp.port==80 过滤基于TCP协议且目标端口号或源端口号为80的报文;

udp.srcport == 8001 过滤基于UDP协议且端口号为8001的报文;

tcp.dstport == 8001 过滤基于TCP协议且目标端口号为8001的报文;

6、Http模式过滤

http.request.method=="GET", 过滤基于http协议且http请求方式为”GET”的报文;

常见问题

一、过滤规则是什么?

有很多用户急急忙忙下载了Wireshark之后,就马上想要使用,但是在这之前,你必须先了解它的过滤规则,只有彻底清楚它的过滤规则,才能更好的使用它,那么下面小编就简单的跟大家讲解一下吧!

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似。

ip.src eq 10.175.168.182

二、过滤端口的含义?

了解了上面的Wireshark过滤规则之后,接下来小编给大家讲解的就是过滤端口,其实这个过滤端口的含义还是比较容易理解的,那么有不懂的用户可以参考下面小编给大家分享的内容,让你能够清楚它的整个使用流程。

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

过滤端口范围:

tcp.port >= 1 and tcp.port <= 80

其他软件

网友评论